Z racji na datę - chciałbym wszystkim życzyć Wesołych Świąt! ;)

Poniżej moje zgłoszenie dotyczące błędu w usłudze Google Reader. Zgłoszony przeze mnie 08/10/2012, poprawiony w przeciągu niecałych dwóch dni.

Oryginalna treść zgłoszenia:

Hello there!

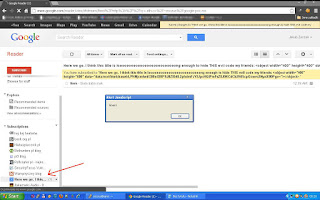

I have just found XSS bug in one of Google Web Applications - Reader (reader.google.com). Here is my proof-of-concept: http://q-x.ath.cx/~zoczus/google-poc.rss

This is how it works - after we subscribe this rss channel we can see it on the list (left one). There's a ability to drag this item and move it in some other place (for example - directory or just position change). After that - we'll get my js code executed.

Here is decoded payload from title section:

Here we go. I think this title is loooooooooooooooooooooooooong enough to hide THIS evil code my friends: <object width="400" height="400" data="data:text/html;base64,PHNjcmlwdCB0eXBlPSJ0ZXh0L2phdmFzY3JpcHQiPmFsZXJ0KCdCb29tIScpOzwvc2NyaXB0Pgo="></object>

And base64 decoded script (from object section):

<script type="text/javascript">alert('Boom!');</script>

Hey Zoczus, Merry Christmas to you! Google reader is really helpful to read PDF files anytime you need. Etizolam RX Online

OdpowiedzUsuńGlobal Research Chems

OdpowiedzUsuńBuy dibutylone online.

Buy adderall 30mg 2-2 online.

Buy 2-FDCK online.

Buy 3-MEO-PCP online.

Buy 3 FPM CRYSTAL online.

Buy 4-ACO DMT online.

Buy 4-BMC online.

Buy Ritalin Online

Packaging is safe and shipping is 100% discreet and delivery is very fast. We ship with DHL, FedEx and UPS for now .

دانلود آهنگ های شاد جدید تالار عروسی

OdpowiedzUsuńدانلود آهنگ جدید

دانلود تمام آهنگ های رضا بهرام

دانلود آهنگ جدید

OdpowiedzUsuńدانلود آهنگ جدید

آهنگ های اوزیر مهدی زاده

ریمیکس رادیو جوان

محسن چاوشی

ریمیکس شاد

آهنگ تولدت مبارک

آهنگ تیم پرسپولیس

رپ خارجی

هات بت

Always have a good site like this, let's have fun

TutuApp iOS & Android: Tutuapp is a third-party application or service provided to users through which they can download and install applications at no cost. Yes, you read that right, all paid / premium applications are available in https://gettutuapp.net/ for free. This App is available for Android users as well as iPhone, iPad & iOS users.

OdpowiedzUsuńbłędu w usłudze Google Reader lucky patcher apk app

OdpowiedzUsuńThank you for sharing! You can download free apps and games from provider bhcmod.com

OdpowiedzUsuńnew zealand tourist visa

OdpowiedzUsuńThis post is very simple to read and appreciate without leaving any details out. Great work !

OdpowiedzUsuńivrs

Wine glasses, Whiskey glasses online in Dubai, Alcoholic and nonalcoholic beverages glasses with new and exciting decorative materials used in party and professional business meetings are available. So the youngsters planning to plan sleepovers with their friends can check all the latest and new glasses in which the thirst for drinks will quench exotically

OdpowiedzUsuńSo Let's check https://ufabetza.com/

OdpowiedzUsuńวิธีป้องกันรหัสสมาชิก วิธีดีๆจากลิงค์รับทรัพย์

OdpowiedzUsuńวันนี้ ลิงค์รับทรัพย์ มีอีกหนึ่งเทคนิคดีๆ ที่คอพนันควรรู้และทำตามสามารถใช้กับบริการสล็อตออนไลน์ และการเล่นโซเชี่ยลต่างๆได้และเป็นวิธีการที่นิยมและแพร่หลายมากนั่นคือการเปลี่ยนรหัสทุกเดือนบอกเลยว่า ควรทำเพราะปัจจุบันมิจฉาชีพเยอะมากมีทุกแนวการเปลี่ยนรหัสจะทำให้เข้าถึงได้ยากขึ้น การันตีความมั่นใจได้ว่ารหัสเข้าใช้บริการไม่โดน Hack แน่นอน ลิงค์รับทรัพย์ แนะนำง่าย ๆ เป็นวิธีพื้นฐานกับการใช้บริการเว็บไซต์หรือบริการอื่น ๆ ในโลกออนไลน์ไม่ว่าจะเป็น Social Media เว็บไซด์ต่าง ๆ ที่ต้องล๊อกอิน

ترانس دستگاه پن

OdpowiedzUsuń